Ica1 - VulnHub

Ica-1 es una máquina vulnerable de VulnHub que presenta una vulnerabilidad que nos permite visualizar archivos críticos de la configuración a través de la base de datos MySQL. Una vez dentro de la base de datos, identificamos una tabla que contiene usuarios y contraseñas, que exploramos con Hydra para verificar la validez de las credenciales. La escalada de privilegios se basa en un mal manejo al llamar a programas.

Ica-1 es una máquina vulnerable de VulnHub que presenta una vulnerabilidad que nos permite visualizar archivos críticos de la configuración a través de la base de datos MySQL. Una vez dentro de la base de datos, identificamos una tabla que contiene usuarios y contraseñas, que exploramos con Hydra para verificar la validez de las credenciales. La escalada de privilegios se basa en un mal manejo al llamar a programas.

Photographer es una máquina vulnerable de la plataforma vulnhub, que incluye una vulnerabilidad en el gestor de contenidos(Koken). Está vulnerabilidad nos permite acceder remotamente a la máquina, después la escalación de privilegios consiste en una mala administración de permisos de archivos, que nos permite acceso al usuario root.

Photographer es una máquina vulnerable de la plataforma vulnhub, que incluye una vulnerabilidad en el gestor de contenidos(Koken). Está vulnerabilidad nos permite acceder remotamente a la máquina, después la escalación de privilegios consiste en una mala administración de permisos de archivos, que nos permite acceso al usuario root.

Zipping es una máquina vulnerable de HackTheBox que cuenta con una vulnerabilidad LFI, que nos permite ver archivos locales de la máquina. Esto nos permite descubrir una injection SQL, que nos permite insertar una webshell para poder ejecutar comandos.Luego elevamos privilegios a root mediante una mala configuración de una aplicación.

Zipping es una máquina vulnerable de HackTheBox que cuenta con una vulnerabilidad LFI, que nos permite ver archivos locales de la máquina. Esto nos permite descubrir una injection SQL, que nos permite insertar una webshell para poder ejecutar comandos.Luego elevamos privilegios a root mediante una mala configuración de una aplicación.

Mischief fue uno de los cuadros de 50 puntos más fáciles, pero aun así brindó muchas oportunidades para enumerar cosas y obligó al atacante a pensar y trabajar con IPv6, que es algo que probablemente no sea algo natural para la mayoría de nosotros. Usarémmos snmp para obtener tanto la dirección IPv6 del host como las credenciales del servidor web. A partir de ahí, puedo usar esas credenciales para iniciar sesión y obtener más credenciales. Las otras credenciales funcionan en un sitio web alojado solo en IPv6. Ese sitio tiene inyección de comandos, lo que me da ejecución de código, un shell como www-data y créditos para loki. El historial de bash de loki me da la contraseña de root.

Mischief fue uno de los cuadros de 50 puntos más fáciles, pero aun así brindó muchas oportunidades para enumerar cosas y obligó al atacante a pensar y trabajar con IPv6, que es algo que probablemente no sea algo natural para la mayoría de nosotros. Usarémmos snmp para obtener tanto la dirección IPv6 del host como las credenciales del servidor web. A partir de ahí, puedo usar esas credenciales para iniciar sesión y obtener más credenciales. Las otras credenciales funcionan en un sitio web alojado solo en IPv6. Ese sitio tiene inyección de comandos, lo que me da ejecución de código, un shell como www-data y créditos para loki. El historial de bash de loki me da la contraseña de root.

Para obtener acceso, hay una página web de la impresora que permite a los usuarios cargar en un recurso compartido de archivos. Subiré un archivo scf, que hace que cualquier persona que mire el recurso compartido en Explorer intente la autenticación de red en mi servidor, donde capturaré y descifraré la contraseña del usuario. Esa contraseña funciona para conectarse a WinRM. Para escalar, puedemos explotar un controlador de impresora PrintNightmare, y mostraré ambos.

Para obtener acceso, hay una página web de la impresora que permite a los usuarios cargar en un recurso compartido de archivos. Subiré un archivo scf, que hace que cualquier persona que mire el recurso compartido en Explorer intente la autenticación de red en mi servidor, donde capturaré y descifraré la contraseña del usuario. Esa contraseña funciona para conectarse a WinRM. Para escalar, puedemos explotar un controlador de impresora PrintNightmare, y mostraré ambos.

Traverxec era una caja relativamente fácil que implicaba enumerar y explotar un servidor web Nostromo. Aprovecharémos una vulnerabilidad RCE para obtener una shell en el host. Luego mediante una pala configuracion accedemos al user.Para obtener root, explotaré sudo usado con journalctrl.

Traverxec era una caja relativamente fácil que implicaba enumerar y explotar un servidor web Nostromo. Aprovecharémos una vulnerabilidad RCE para obtener una shell en el host. Luego mediante una pala configuracion accedemos al user.Para obtener root, explotaré sudo usado con journalctrl.

La máquina bountyhunter es una máquina de dificultad fácil de hackthebox, la máquina contempla una vulnerabilidad xxe(XML external entities), en lo cual extraemos una contraseña que nos sirve para ingresar a la máquina. Luego mediante un script en python logramos elevar nuestro privilegio a root.

La máquina bountyhunter es una máquina de dificultad fácil de hackthebox, la máquina contempla una vulnerabilidad xxe(XML external entities), en lo cual extraemos una contraseña que nos sirve para ingresar a la máquina. Luego mediante un script en python logramos elevar nuestro privilegio a root.

Hoy nos enfrentamos contra pressed, es una máquina de hackthebox de dificultad difícil que tiene expuesto un backup en lo cual extraemos una contraseña, retocamos un poco la contraseña para poder editar blogs en xmlrpc, luego logramos subir una webshell y subimos un archivo para poder convertirnos en root.

Hoy nos enfrentamos contra pressed, es una máquina de hackthebox de dificultad difícil que tiene expuesto un backup en lo cual extraemos una contraseña, retocamos un poco la contraseña para poder editar blogs en xmlrpc, luego logramos subir una webshell y subimos un archivo para poder convertirnos en root.

La máquina return es una máquina de hackthebox de dificultad fácil que consiste en un abusing printer, que extraemos una contraseña que nos sirve para conectarnos a la máquina.Luego el usuario svc-printer,que extraemos una contraseña que nos sirve para conectarnos a la maquina.Luego el usuario svc-printer forma parte del grupo server operators los miembros de este grupo pueden iniciar y detener los servicios del sistema,entonces iniciamos un servicio que tengas una reverse shell para escalar a nt authority.

La máquina return es una máquina de hackthebox de dificultad fácil que consiste en un abusing printer, que extraemos una contraseña que nos sirve para conectarnos a la máquina.Luego el usuario svc-printer,que extraemos una contraseña que nos sirve para conectarnos a la maquina.Luego el usuario svc-printer forma parte del grupo server operators los miembros de este grupo pueden iniciar y detener los servicios del sistema,entonces iniciamos un servicio que tengas una reverse shell para escalar a nt authority.

Hoy nos enfrentamos contra la máquina monitors que tiene una dificultad difícil. La máquina es bastante pesada, contempla una vulnerabilidad de un plugin de wordpress que nos permite leer archivos de la máquina. Luego hacemos una inyección sql para conseguir conectarnos a la máquina, después accedemos a un sandbox, escapamos de él y conseguimos root en la máquina oficial.

Hoy nos enfrentamos contra la máquina monitors que tiene una dificultad difícil. La máquina es bastante pesada, contempla una vulnerabilidad de un plugin de wordpress que nos permite leer archivos de la máquina. Luego hacemos una inyección sql para conseguir conectarnos a la máquina, después accedemos a un sandbox, escapamos de él y conseguimos root en la máquina oficial.

Hoy nos enfrentamos contra la máquina remote, es una máquina calificada con dificultad fácil. Contiene una mala configuración con la que nos deja acceder a información privilegiada de la máquina. Luego la escalada de privilegios es bastante sencilla.

Hoy nos enfrentamos contra la máquina remote, es una máquina calificada con dificultad fácil. Contiene una mala configuración con la que nos deja acceder a información privilegiada de la máquina. Luego la escalada de privilegios es bastante sencilla.

Breadcrumbs es una maquina de hackthebox calificada como dificil, que contiene un lfi que a traves de el logramos ejecutar un cookie manipulation, a lo cual nos convertimos en el usuario paul.Luego subimos un archivo php para ejecutar comandos en la maquina victima.Gracias a dicho archivo extraemos un usuario y una contraseña.Luego hacemos un poco de reversing basico y sacamos que en el puerto 1234, corre un servicio http que lo dirije root gracias a una inyeccion sql logramos sacar la password.Luego mediante cybercheff logramos desencriptarla

Breadcrumbs es una maquina de hackthebox calificada como dificil, que contiene un lfi que a traves de el logramos ejecutar un cookie manipulation, a lo cual nos convertimos en el usuario paul.Luego subimos un archivo php para ejecutar comandos en la maquina victima.Gracias a dicho archivo extraemos un usuario y una contraseña.Luego hacemos un poco de reversing basico y sacamos que en el puerto 1234, corre un servicio http que lo dirije root gracias a una inyeccion sql logramos sacar la password.Luego mediante cybercheff logramos desencriptarla

Love es una máquina sencilla que cuenta con una vulnerabilidad ssrf en la cual logramos extraer una contraseña, luego ingresamos al panel de administración del admin y logramos subir una webshell. Luego la escalada de privilegios es bastante fácil

Love es una máquina sencilla que cuenta con una vulnerabilidad ssrf en la cual logramos extraer una contraseña, luego ingresamos al panel de administración del admin y logramos subir una webshell. Luego la escalada de privilegios es bastante fácil

Chatterbox es una máquina windows calificada como media, que posee un servicio web Achat a lo cual contiene una vulnerabilidad de ejecución de comandos. Luego de entrar la escalada de privilegios es bastante fácil, contiene una password expuesta por malas configuraciones.

Chatterbox es una máquina windows calificada como media, que posee un servicio web Achat a lo cual contiene una vulnerabilidad de ejecución de comandos. Luego de entrar la escalada de privilegios es bastante fácil, contiene una password expuesta por malas configuraciones.

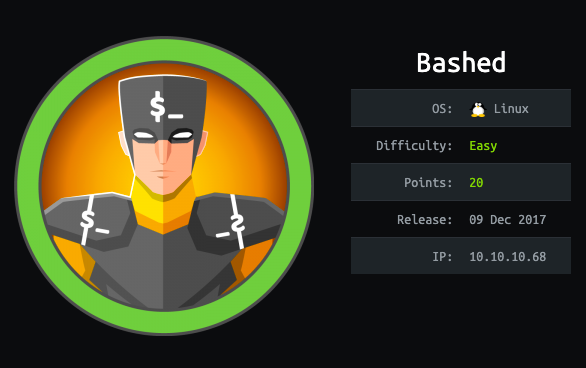

Bashed es una máquina sencilla que cuenta con una webshell expuesta en la web, luego de ganar acceso a la máquina vemos que el usuario www-data tiene permiso de ejecutar comandos como scriptmanager. Luego para la escala de privilegios a root vemos que el usuario root está ejecutando el archivo test.py

Bashed es una máquina sencilla que cuenta con una webshell expuesta en la web, luego de ganar acceso a la máquina vemos que el usuario www-data tiene permiso de ejecutar comandos como scriptmanager. Luego para la escala de privilegios a root vemos que el usuario root está ejecutando el archivo test.py

Realmente un buen cuadro de AD, necesitamos hacer un ataque de phishing para obtener una shell y el primer usuario tiene permiso de WriteOwner sobre otro usuario. Y el segundo usuario tiene algún permiso WriteDacl sobre un grupo que tiene permiso para acceder al directorio del administrador.

Realmente un buen cuadro de AD, necesitamos hacer un ataque de phishing para obtener una shell y el primer usuario tiene permiso de WriteOwner sobre otro usuario. Y el segundo usuario tiene algún permiso WriteDacl sobre un grupo que tiene permiso para acceder al directorio del administrador.

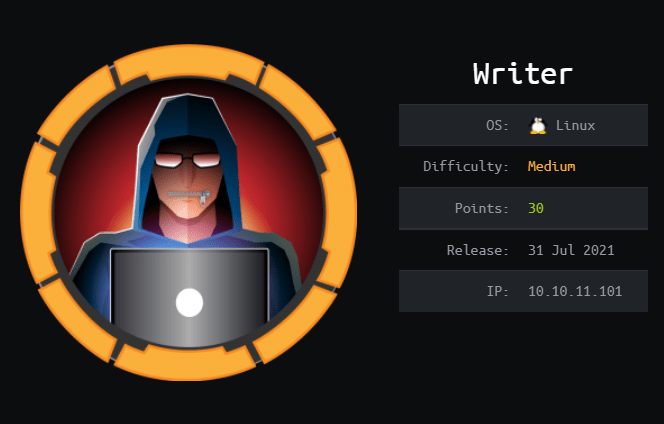

Writer es una caja ctf linux con dificultad calificada como media en la plataforma hackthebox.La maquia cubre la vilnerabilidad de inyección sql y la escalada de privilegios mediante smtp

Writer es una caja ctf linux con dificultad calificada como media en la plataforma hackthebox.La maquia cubre la vilnerabilidad de inyección sql y la escalada de privilegios mediante smtp